ニュース

クラウドセキュリティ

ゼロトラストセキュリティ基本対策(Vol.2)

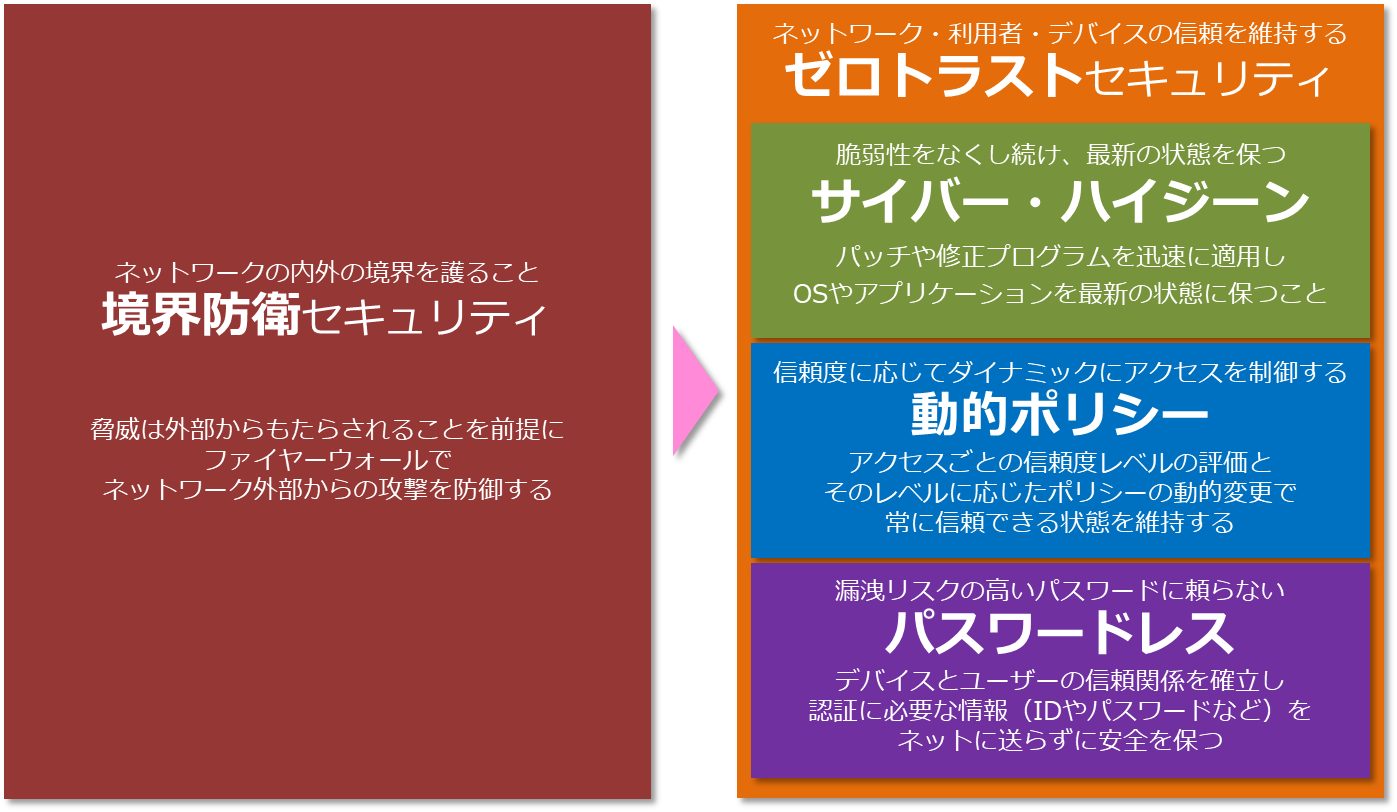

前回は、クラウド環境において境界防御型のセキュリティではサイバー攻撃の種類(脅威)に対抗できないため、必要になってきているゼロトラストセキュリティの概念についてお話しました。

今回は対象のシステムがサイバー攻撃の脅威にさらされているゼロトラスト環境において、セキュリティ保全を考えて対象システムを防御するために必要な3つの基本的考え方について、本ページで概要をご紹介します。

(詳細の仕組みに興味を持った方は、様々なセキュリティ製品での実装形態に照らし合わせて、さらに知識を拡げてみてください。)

サイバー・ハイジーン

サイバーセキュリティの脅威の多くは、システムの入り口(エンドポイント)から侵入したウィルスといわれるソフトウェアが引き起こします。そのためこのような脅威への対策として、エンドポイントで稼働しているOS/ミドルウェアなどのソフトウェアに脆弱性がないよう、事前のパッチ適用やバージョンアップを迅速で継続的に実施することで最新の状態を維持し、既知の攻撃に対する脆弱性をなくすことが重要です。

これはあたかも流行する病気のウィルスに感染しないように手洗いやマスク着用をすることに例えられるため、サイバー・ハイジーン(衛生状態を保つ)という用語で説明されています。

ITシステムの各構成要素において、パッチ適用やSWのバージョンアップをタイムリーに行い、”衛生状態を保つ”ような運用保守を実施することが重要です。

広く解釈すると感染の入り口になるエンドポイントには、システムのユーザー(人間)自身が含まれると考えることができます。システムユーザーが騙されて新たな脅威を引き起こさないためにもユーザーへのセキュリティ教育の徹底(セキュリティリテラシー教育)することも、サイバー・ハイジ―ンの一環と考えることができます。

動的ポリシー

ゼロトラスト環境におけるセキュリティを考える際に従来と異なるのは、一度安全な環境を構築しそれを守るという考え方ではなく、常に信頼できる状態を維持するためにシステムを左図のようなモデルとして捉えた上で、下記の3つを仕組みが回るように環境を整備する必要があります。

- 活動主体(サブジェクト)の信頼を毎回検証し、状態を確認

- 通信(トランザクション)を行うごとにポリシーに基づき、信用度レベルを評価

- アクセス対象(オブジェクト)の信頼性を確認し、アクセス毎にポリシーに基づきアクセスの正当性を検証

例えば、ID・パスワードが合致して正当な活動主体(サブジェクト)であったとしてもそのユーザーがなりすましされている可能性があります。「いつもと異なるデバイスからアクセスしている」「様々な異なる地域からアクセスしている」このような検証結果により不審なことが起こっている場合には、信用度レベルを下げてさらなる検証を行うといったポリシーに基づく防衛ができるようになります。

パスワードレス

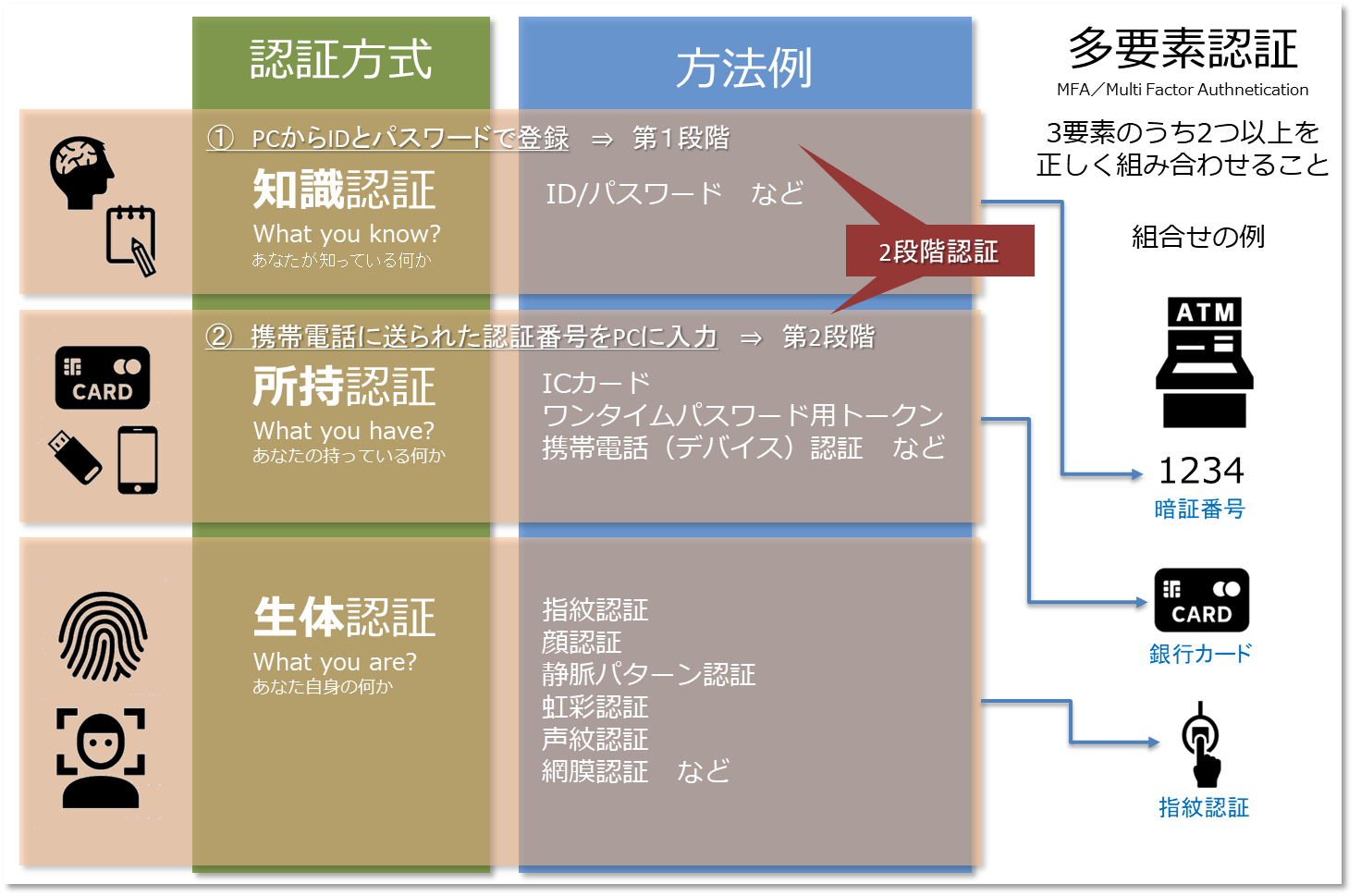

ゼロトラスト環境での“認証基盤”についての要件を整理しましょう。

- 活動主体(サブジェクト)が誰かを確認

- 識別:Identification

- そのサブジェクトが本人であることを、何らかの方式で検証

- 認証:Authentication

- そのサブジェクトの属性によって、アクセスできるデータ(オブジェクト)の範囲を権限管理

- 認可:Authorization

これらを正確にかつユーザーの負担を軽減して行うために様々な安全な認証方法が考えられ、組み合わされて活用(多要素認証)されるようになっています。(下図参照)

一方で、認証の安全性確保が複雑化し、正規のユーザーにとってセキュリティ機能が”厄介なもの”になっているという側面もあり、安全性の確保とユーザー利便性の両立を確保することが重要になっています。IDやパスワード(認証資格情報:クレデンシャル)をネットワーク通して送ると盗聴されるリスクがあることから、FEDO2が考案されています。

これは機器の登録情報を保持し、ユーザーからシステムへの認証要求を受け一時的なキーを振りだす方式であり、クレデンシャルの送付を避けることとユーザーが複雑なパスワードを管理する負荷の軽減を両立させる手段として考案され、広がってきています。

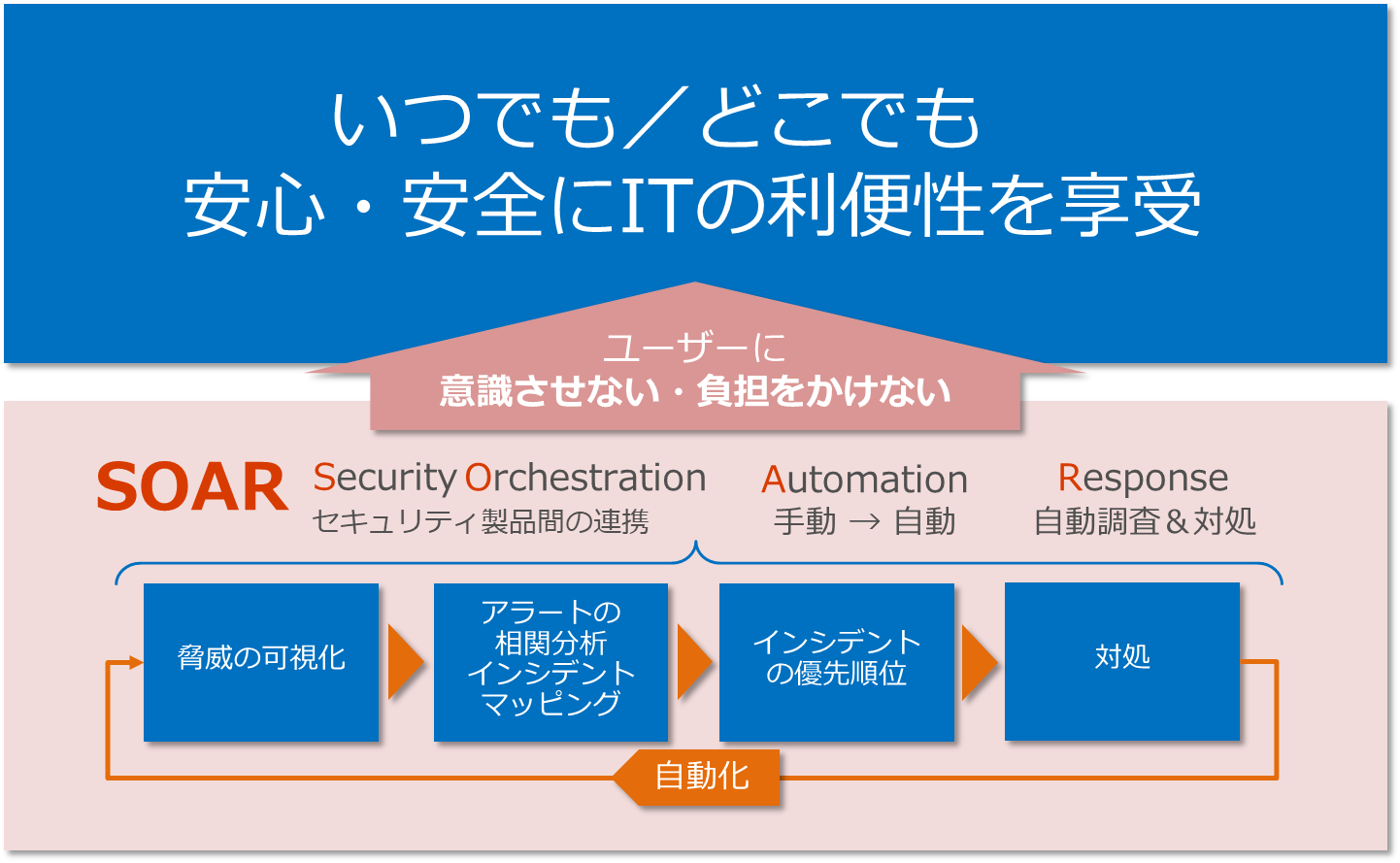

このようなセキュリティの安全性と利便性の両立を享受するプロセスを、Security Orhestration(複数ツールの連携統合)、Automaton(インシデント対応や脅威分析の自動化)、Response(自動対応・自動応答)の頭文字を取って、SOAR技術として、ITセキュリティ業界のトレンドになっています。

2回にわたって、クラウドにおけるセキュリティ技術の概要を解説してきました。

各企業が現在保持するITインフラは過去から積み上げてきた技術実装の集積であり、すべてをいきなり新しい技術でリプレースするというのは困難を伴いますが、今回説明してきたような概念を意識して新しい技術を積み上げていくことで、新しいセキュリティ体系にスムーズに移行していくことが可能になります。

関連記事

お問い合わせ

お問い合わせフォームにご入力いただき、送信ボタンをクリックしてください。

弊社担当からご入力いただいたメールアドレス宛にご連絡いたします。

一覧に戻る

一覧に戻る